O VeraCrypt é um software de criptografia que é uma bifurcação do software de criptografia TrueCrypt descontinuado. Pode ser melhor descrito como uma continuação do TrueCrypt que suporta todos os recursos suportados pelo TrueCrypt, além de um conjunto de recursos novos ou aprimorados.

Como é baseado no aplicativo popular, suporta opções para criar contêineres criptografados, criptografar discos rígidos inteiros e criptografar a partição do sistema do sistema do computador. A opção popular para criar volumes criptografados ocultos também é suportada.

O VeraCrypt é um programa de código aberto disponível para Windows, Linux, Mac OS X e FreeBSD; desenvolvedores e pesquisadores também podem baixar o código-fonte no site do projeto.

Nota : A versão atual do VeraCrypt é 1.23. Esta revisão é baseada no VeraCrypt 1.23 para Windows, mas a maioria se aplica ao VeraCrypt para Linux e Mac Os X também.

Instalação VeraCrypt

O VeraCrypt é oferecido como uma versão e instalador portátil. Você pode baixar e extrair o arquivo VeraCrypt portátil e executá-lo imediatamente. O instalador fornece algumas opções extras, como adicionar um ícone à área de trabalho ou ao Menu Iniciar ou associar as extensões de arquivo .hc ao VeraCrypt.

O programa cria um ponto de restauração do sistema durante a instalação e instala seus drivers no sistema. Observe que ele requer elevação por causa disso.

Usando o VeraCrypt

A interface principal do VeraCrypt parece quase uma cópia da interface clássica do TrueCrypt. O programa lista as letras de unidades disponíveis e os volumes montados na parte superior e as opções para criar, montar e desmontar volumes na metade inferior.

A barra de menus vincula-se a ferramentas, opções e configurações adicionais que os novos usuários podem querer explorar antes de criar um novo contêiner ou criptografar uma partição do disco rígido.

Opções de interface

- Criar volume - inicia um assistente para criar um novo contêiner ou criptografar uma partição.

- Selecionar - As opções de seleção permitem selecionar um arquivo criptografado (contêiner) ou uma partição do disco rígido para montagem.

- Opções de montagem - selecione para montar o arquivo ou partição, desmontar tudo ou configurar a montagem automática.

VeraCrypt Preparations

A primeira coisa que você pode fazer é passar por todas as configurações e algumas outras etapas para garantir que tudo esteja configurado corretamente.

Preferências

Selecione Configurações> Preferências para abrir as preferências gerais. Os desenvolvedores pressionaram muitas configurações nessa única página e há ainda um botão "mais configurações" na parte inferior, vinculado a outras janelas de configurações.

- Opções de montagem padrão - selecione para montar volumes como mídia somente leitura ou removível. A leitura somente proíbe gravações na unidade e a mídia removível define certos parâmetros para a unidade.

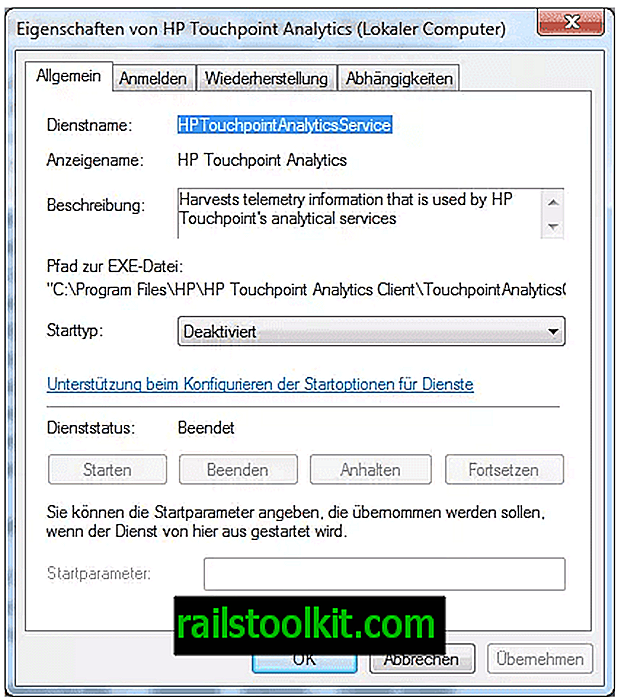

- Tarefa em segundo plano e inicialização - O VeraCrypt é carregado automaticamente na inicialização do Windows e uma tarefa em segundo plano é ativada quando os usuários fazem login no sistema operacional. Você pode desativar isso aqui, configurar o VeraCrypt para sair quando não houver volumes montados ou forçar o software a montar todos os volumes VeraCrypt hospedados no dispositivo automaticamente.

- Desmontagem automática - configure cenários que desmontam todos os volumes montados automaticamente. O VeraCrypt faz isso quando os usuários efetuam logoff por padrão, mas você pode ativar a desmontagem no bloqueio, proteção de tela, modo de economia de energia ou quando nenhum dado for lido ou gravado por um período definido.

- Específico do Windows - Oferece opções para abrir o Explorer automaticamente na montagem, usar o Secure Desktop para entradas de senha para melhorar a segurança e desativar a caixa de diálogo de mensagem em espera durante as operações.

- Cache de senha - Defina o uso do cache de senha e opções relacionadas. As opções incluem forçar o VeraCrypt a limpar a senha em cache na saída (o VeraCrypt faz para desmontar automaticamente) ou armazenar em cache as senhas na memória do driver.

Aqui está uma rápida visão geral de outras páginas de configurações no VeraCrypt:

- Configurações> Idioma - altere o idioma da interface.

- Configurações> Teclas de Atalho - configure as teclas de atalho em todo o sistema para executar determinadas operações, como desmontar tudo ou limpar o cache.

- Configurações> Criptografia do sistema - Opções que se aplicam quando você criptografa a unidade do sistema, por exemplo, para ignorar o prompt de autenticação pré-inicialização pressionando a tecla Esc.

- Configurações> Volumes favoritos do sistema - adicione volumes aos favoritos.

- Configurações> Opções de desempenho e driver - Descubra se a aceleração de hardware do AES é suportada, permita determinadas tarefas relacionadas ao driver ou desempenho, como TRIM ou Defrag.

- Configurações> Arquivos de chave padrão - Se você usar arquivos de chave para autenticação (mais sobre isso mais tarde), poderá adicionar arquivos de chave à lista de arquivos padrão.

Referência

O VeraCrypt inclui uma ferramenta para comparar todos os algoritmos de criptografia suportados. Isso é útil, pois destaca quais algoritmos oferecem o melhor desempenho.

Embora você possa selecionar qualquer algoritmo de criptografia suportado ao criar novos contêineres ou volumes de criptografia no sistema, geralmente é melhor selecionar um algoritmo rápido, pois isso acelerará significativamente as operações.

Nota : É recomendável criar um backup de dados importantes no dispositivo antes de usar o VeraCrypt para criptografá-lo.

Usando o VeraCrypt

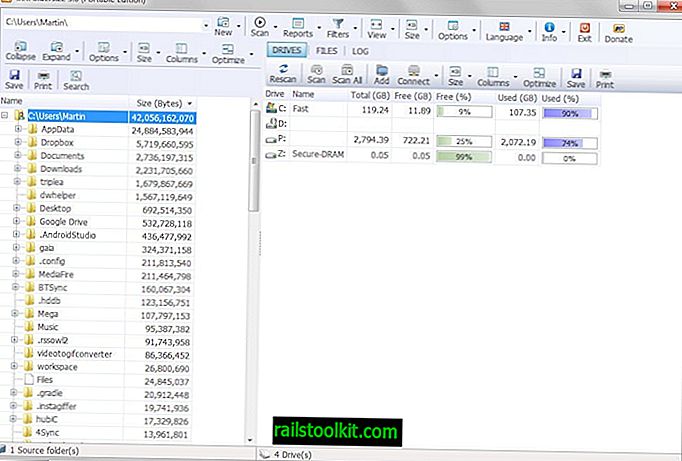

O VeraCrypt pode ser usado para criar contêineres criptografados - arquivos únicos armazenados em uma unidade que não precisa ser criptografada - ou para criptografar um volume inteiro.

Os volumes são divididos em volumes do sistema e não pertencentes ao sistema. O VeraCrypt suporta ambos e pode ser usado para manter todos os arquivos em um volume quando você executa o comando encrypt.

- Contêiner - Arquivo único que pode ter qualquer tamanho (são aplicáveis as limitações do sistema de arquivos e de volume).

- Volume do sistema - a partição em que o sistema operacional está instalado.

- Volume não pertencente ao sistema - todas as outras partições.

O processo de criptografia começa com um clique no botão "criar volume". O VeraCrypt exibe as três opções disponíveis na primeira página e cabe a você selecionar uma das opções disponíveis.

Se você quiser garantir que ninguém possa acessar o computador ou os dados nele, convém criptografar a partição do sistema ou a unidade inteira do sistema.

O VeraCrypt exibe um prompt de autenticação na inicialização, para descriptografar a unidade e inicializar o sistema operacional. Qualquer pessoa que não pode fornecer a senha não pode inicializar no sistema operacional.

O processo é quase idêntico para as três opções. A principal diferença entre criar um contêiner e criptografar uma partição é que você seleciona um arquivo quando seleciona o anterior e uma partição quando seleciona as duas outras opções.

- Volume padrão ou oculto - Você pode criar volumes normais ou ocultos. Volumes ocultos são criados em volumes padrão. Se alguém o forçar a desbloquear a unidade, apenas o volume padrão será desbloqueado.

- Localização do volume - selecione um arquivo (criado) ou uma partição que você deseja criptografar.

- Opções de criptografia - selecione um algoritmo de criptografia e hash. Você pode executar o benchmark a partir da página, se ainda não o fez.

- Tamanho do volume - disponível apenas se você selecionar a opção de contêiner.

- Senha do volume - a senha principal usada para criptografar a unidade. Você pode usar arquivos-chave e PIM também. Arquivos-chave são arquivos que precisam estar presentes para descriptografar a unidade e o PIM. PIM significa Personal Iterations Multiplicador, é um número que você precisa fornecer ao montar volumes quando o define durante a instalação.

- Formato do volume - selecione o sistema de arquivos e o tamanho do cluster. Você é solicitado a mover o mouse para criar um pool aleatório. Disponível apenas para algumas operações de descriptografia.

Há duas coisas que você pode fazer depois de criar um novo volume criptografado:

- Selecione Ferramentas> Backup do cabeçalho do volume para fazer backup do cabeçalho do volume; útil se o volume for corrompido.

- Sistema> Criar Disco de Recuperação para gravá-lo em DVD ou em uma Unidade Flash USB. Novamente, é útil apenas se o sistema não inicializar mais ou se o gerenciador de inicialização VeraCrypt tiver sido substituído ou estiver corrompido.

Você pode montar contêineres ou volumes a qualquer momento. Basta usar "selecionar arquivo" ou "selecionar" dispositivo "na interface principal, escolher o destino desejado e preencher a senha (e outras coisas necessárias) para montá-lo como um novo volume no sistema do computador.

Recursos

- Repositório oficial de download do VeraCrypt

- VeraCrypt homepage

- Notas de versão do VeraCrypt

Perguntas frequentes sobre o VeraCrypt

Por que o desenvolvimento do TrueCrypt foi abandonado?

Os desenvolvedores (anônimos) do TrueCrypt nunca revelaram por que abandonaram o programa. Eles alegaram que o software não era seguro, no entanto.

VeraCrypt é seguro para usar então?

O código do TrueCrypt foi auditado e o VeraCrypt corrigiu os problemas de segurança encontrados pelos pesquisadores durante a auditoria. Os desenvolvedores do VeraCrypt implementaram salvaguardas e melhorias adicionais no programa, por exemplo, aumentando significativamente o número de iterações para dificultar os ataques de força bruta.

Quais são as principais diferenças entre o VeraCrypt e o TrueCrypt?

O VeraCrypt usa seu próprio formato de armazenamento, mas suporta a montagem e a conversão de volumes e contêineres no formato TrueCrypt.

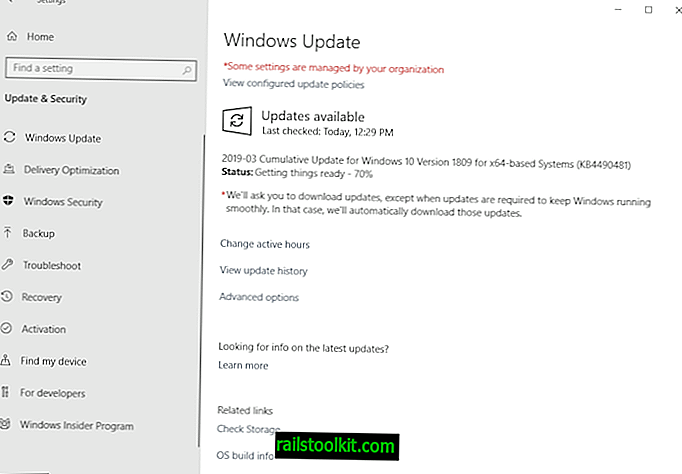

Outras grandes diferenças são que o VeraCrypt inclui correções para vulnerabilidades encontradas na auditoria TrueCrypt, que o VeraCrypt suporta a funcionalidade PIM, que suporta criptografia de partições do sistema GPT e que os volumes do sistema VeraCrypt não precisam mais ser descriptografados durante as atualizações do Windows 10.

Quais algoritmos o VeraCrypt suporta?

O VeraCrypt 1.23 suporta os seguintes algoritmos:

- AES

- Camélia

- Kuznyechik

- Serpente

- Dois peixes

Combinações de algoritmos em cascata também estão disponíveis:

- AES-Twofish

- Serpente-Twofish-AES

- Camélia – Kuznyechik

- Camélia – Serpente

- Kuznyechik – AES

- Kuznyechik – Serpente – Camélia

- Kuznyechik – Twofish

- Serpente – AES

- Serpent – Twofish – AES

- Twofish – Serpente